La Riposte Graduée au service des pirates : partie 2 « Le VPN »

Alors que la Hadopi entend lancer sa « Riposte Graduée » d’ici mi-octobre prochain, l’enjeu pour la plus grande partie des internautes contrefacteurs français est clair : passer entre les mailles du filet. Pour ce faire, les moyens techniques sont légion, et tendent à se démocratiser, engendrés en cela par la fameuse « peur du gendarme ». Parmi ces procédés se trouve le VPN, que nous allons maintenant détailler.

Définition et pratique

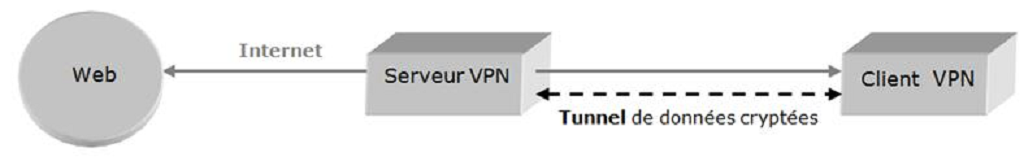

Le VPN est un réseau privé virtuel (Virtual Private Network) qui permet l’échange d’informations cryptées et sécurisées entre ses utilisateurs. Fonctionnant théoriquement sur le principe du réseau local, il se greffe sur Internet et permet ainsi d’opérer une interconnexion entre deux réseaux physiques éloignés via une infrastructure d’accès partagée, tout en maintenant l’opacité et la confidentialité des échanges. Ce procédé, appelé tunneling, permet de faire circuler des informations cryptées d’un bout à l’autre du tunnel, celles-ci ne pouvant être déchiffrées que par une machine autorisée, identifiée par clé ou par le duo nom d’utilisateur et mot de passe (l’échange restant crypté pour les autres). Le VPN offre donc la possibilité de communiquer avec les machines connectées (ordinateurs et autres périphériques) en appelant leur IP locale comme en LAN (réseau local), tout en s’affranchissant des limites géographiques grâce à l’encapsulation (tunneling) et à Internet.

L’échange de données se déroule comme-suit (source : Wikipédia) :

- Les paquets (qui contiennent les données) sont chiffrés par le client VPN (selon l’algorithme décidé par les deux interlocuteurs lors de l’établissement du tunnel VPN) et éventuellement signés numériquement.

- Ils sont transmis par le biais du réseau transporteur (Internet en général).

- Ils sont reçus par le serveur VPN qui les déchiffre et les traite si les vérifications requises sont correctes.

En termes de sécurité, les VPN s’appuient sur plusieurs protocoles d’encapsulation, dont les deux principaux sont le PPTP et l’OpenVPN.

Le premier, installé en natif sur les machines équipées de Windows (et ce depuis l’édition 95 du système d’exploitation de Microsoft), se configure simplement via les connexions réseaux de l’ordinateur, et offre un cryptage des données en 128 bits. Il est bien évidemment le plus répandu, car également adopté par Linux ou Apple (on peut configurer un VPN jusque sur son IPhone).

Le deuxième quant à lui se base sur un projet open source appelé OpenSSL, et offre un cryptage pouvant aller jusqu’à 2048 bits. Il nécessite toutefois pour son fonctionnement l’installation d’un logiciel tiers sur sa machine, mais offre une meilleure protection des données, ajoutant la compression de celles-ci au cryptage.

Concrètement, ce cryptage offre une sécurisation des données transitant entre l’ordinateur et le réseau VPN, tout en garantissant un anonymat du fait de l’attribution d’une nouvelle adresse IP (la localisation de cette adresse IP dépendra de l’emplacement du serveur VPN auquel l’internaute aura souscrit).

Application

Traditionnellement, la pratique du VPN était surtout usitée dans le monde de l’entreprise, afin de pouvoir échanger avec ses différents collaborateurs, ou ses différentes antennes, et ce à distance. Depuis peu, son utilisation s’est démocratisée, et offre en pratique à tous ceux qui en ont l’usage nombre de fonctionnalités et d’avantages que nous allons maintenant détailler succinctement.

Dans le cadre d’une entreprise, l’utilisation commune d’un VPN permet de se connecter à distance au réseau interne de son entreprise, d’accéder à un serveur privé, ou encore d’utiliser un périphérique (imprimante ou autre). Dans un registre moins ‘professionnel’, le VPN permet de s’affranchir de toute surveillance de ses activités sur le réseau Internet, et de passer outre les éventuelles restrictions d’accès à certains sites.

Pour les particuliers, au-delà d’une volonté d’anonymat et de protection des données, l’intérêt est double. Le VPN permet d’une part de protéger sa connexion via wifi (généralement peu fiable malgré les protections WEP et autres) en y ajoutant un cryptage, mais également de s’affranchir d’éventuelles attaques de pirates sur l’adresse IP fournie par le FAI, celle-ci étant remplacée par celle du serveur du VPN. D’autre part, il offre également la possibilité, si tant est que l’adresse IP fournie par le VPN le permet, de profiter de plates-formes musicales et vidéo légales dont l’usage est restreint à certains pays (par exemple le site de vidéos Hulu, ou encore la web radio Pandora, accessibles en principe uniquement aux États-Unis). Les limitations voulues par les sites de streaming tels que JustinTV à l’encontre des internautes français sont également rendues caduques par l’utilisation d’un VPN.

Il permet, dans cette même optique d’adresse IP substituée, d’accéder à des sites prohibés dans certains pays (comme Facebook en Chine). Accessoirement, il permet également le jeu en ligne sur le principe du réseau local évoqué plus haut.

Au vu des caractéristiques évoquées ci-dessus, l’intérêt pour le VPN dans le cadre d’une pratique illégale semble alors évident. Le cryptage des données, couplé à l’adresse IP ‘’factice’’, empêche l’identifcation du contrefacteur et de surcroît permet à l’internaute contrefacteur de télécharger anonymement ce que bon lui semble. Le VPN n’étant rien de plus qu’un protocole réseau pour un accès privé à des serveurs en utilisant Internet, le contrefacteur peut de plus combiner diverses méthodes de téléchargement, rendant toute surveillance ou filtrage impossible.

Comment la « Riposte Graduée » entend-elle faire face ?

Impact

Si le téléchargement de contenu protégé par le droit d’auteur reste bien évidemment prohibé même avec un VPN, l’anonymat de l’internaute et l’opacité de ses échanges cryptés rend impossible l’application de la « Riposte Graduée ».

Là encore, on pourrait légitimement en appeler à la responsabilisation des usages de VPN, certains d’entre eux interdisant déjà l’utilisation du P2P via leur service. De même, la législation propre à chaque pays peut amener les VPN à enregistrer les connexions (logs) opérés sur leurs serveurs, permettant de fait de remonter jusqu’à l’internaute qui serait dans l’illégalité, mais poussera le contrefacteur averti à choisir son service avec soin, l’offre tendant à se développer entre payants et gratuits, cryptages simples ou complexes, serveurs situés en Europe ou à l’étranger dans des « zones de non droit d’auteurs »…

De plus, les sites détaillant les offres et moyens d’installation d’un VPN sont légion, car encore une fois l’utilisation d’un VPN n’est pas illégale en soi (rappelant en cela ce qui peut se passer sur les plates-formes telles que RapidShare et autre MegaUpload ou tout simplement les réseaux P2P, qui techniquement sont parfaitement légales, seule l’utilisation détournée qui en est faite pouvant être considérée comme frauduleuse).

On le sait, la Hadopi entend responsabiliser l’internaute vis-à-vis de sa connexion Internet : si son adresse IP est relevée dans le cadre d’un téléchargement illicite, celui-ci s’expose aux peines prévues par la loi pour négligence. Cela sous-entend sécuriser son accès à Internet afin de se prémunir de tout piratage, et de fait être amené à des solutions matérielles ou logicielles telles que le VPN.

Les ministères de la culture et de l’industrie ont publié le 5 septembre dernier un rectificatif au décret fondateur de la Hadopi, en date du 5 mars 2010. Ce texte, qui énumère les données communiquées à la Haute Autorité par les ayants droits et les FAI (adresse IP, identité de l’internaute, protocole P2P utilisé, fichiers échangés, …), qui prévoit que soit enregistré « le fournisseur d’accès à Internet auprès duquel l’accès a été souscrit » complété par la mention suivante :

« ayant fourni la ressource technique IP. »

La Hadopi paraît ainsi en mesure d’obtenir et de conserver les adresses IP provenant d’opérateurs virtuels, ce qui inclut de facto les Seedbox, les VPN et autres proxys. Cette mesure équivaudrait de fait à assimiler tout intermédiaire fournissant une adresse IP à un FAI, ce qui semble être une parade annoncée aux méthodes alternatives de téléchargement de contenu illégal, mais soulève de nombreuses interrogations.

Si, comme on l’a vu précédemment, il est tout à fait possible d’obtenir l’identité d’une adresse IP fournie par un VPN dont les serveurs seraient situés en France (mais qui les utilisera réellement ?), une commission rogatoire internationale est requise pour les serveurs situés à l’étranger, et sous le coup de leur juridiction nationale, sans aucune garantie que les logs de ces serveurs ne soient conservées.

Perspectives

L’actualité récente doit nous servir d’éclairage sur la portée immédiate et à venir de l’application de la « Riposte Graduée », et nous donner des éléments de réponse quant aux enseignements à en tirer.

Un sondage réalisé par l’IFOP début juillet 2010 et relayé par 20 minutes et Aujourd’hui en France indique que 69% des français sont prêts à renoncer à leurs habitudes de téléchargement illégal. Le millier de personnes interrogé était amené à répondre à la question suivante :

« Dans l’hypothèse où vous auriez l’habitude de télécharger illégalement, risquer la suspension de votre abonnement ou une amende de 1500 euros vous ferait-il renoncer à cette pratique ? »

Ce sondage, commandité par le Snep (syndicat national de l’édition phonographique), intervient alors que la Haute Autorité pour la Diffusion des Oeuvres et la Protection des Droits sur Internet se dit officiellement en mesure de débuter son action. Cette étude rappelle celle parue en 2008 et réalisée alors par IPSOS à la demande de la société civile des producteurs phonographiques (SCPP) qui avait elle-même rédigé les questions dont la teneur était alors :

« Voulez-vous faire de la prison et/ou payer une lourde amende pour téléchargement illégal ou écoper d’un avertissement par mail éventuellement assorti d’une coupure de votre accès Internet ? »

L’effet dissuasif (la peur du gendarme) attendu par la Haute Autorité commencerait-il déjà à porter ses fruits ?

Au-delà de toute considération rhétorique quant à la formulation des questions, il nous semble plus pertinent de mettre ces résultats en parallèle avec d’autres études effectuées, et qui les éclairent d’un jour nouveau (ou tout du moins permet de tempérer quelque peu ce plébiscite annoncé).

Nous rappellerons dans un premier temps l’étude de l’université de Rennes (portant sur 2000 personnes résidant en Bretagne), qui portait sur l’impact de la loi Hadopi sur les pratiques de piratage. Il ressortait que d’une part, seul 15% des internautes utilisant les réseaux Peer-to-Peer avaient cessé toute activité, mais surtout que les deux tiers des sondés s’étaient tournés vers des solutions alternatives de téléchargement, qu’elles soient matérielles ou logicielles. Les autres formes de piratage non prises en compte par la Hadopi connaissaient elles une hausse de 27%.

Le site 01net effectuait dans la foulée une étude similaire auprès de ses lecteurs, qu’il invitait à répondre à la question suivante :

« Avez-vous abandonné le P2P à cause de la Hadopi ? »

Plus de 3000 réponses ont été recueillies entre le 10 et le 16 mars 2010. Les résultats, bien que les sondés soient une cible bien précise d’utilisateurs à priori au fait des technologies, font ressortir que 44% se tournaient maintenant vers ces solutions alternatives, tandis que 42% continuaient d’utiliser les réseaux Peer-to-Peer. Enfin, la proportion d’internautes ayant abandonné toute activité tombant ici à 5%.

Encore une fois, et nous le répétons, les sondages sont sujets à interprétation. De fait, nous préférons aborder des faits concrets, qui sont les suivants.

On assiste d’une part à un décollage du nombre d’abonnements aux VPN. Un service d’anonymisation comme ItsHidden, lancé il y a un an, comte déjà plus de 300 000 abonnés gratuits, et plusieurs dizaines de milliers au service payant, tandis qu’Ipredator, le service lancé par The Pirate Bay, enregistrait plus de 100 000 nouveaux clients consécutivement à l’adoption d’une loi en Suède sur la collecte des adresse IP.

D’autre part, la proportion d’internautes prêts à payer tous les mois pour l’utilisation d’un VPN leur garantissant une bonne connexion ainsi qu’une sécurisation poussée ne cesse également de croître. Cet abonnement, qui se chiffre entre 5 et 20$ par mois, rappelle que certains internautes sont prêts à payer un supplément sur leur abonnement pour pouvoir télécharger et contourner le champ d’application de la Hadopi.

Ces chiffres ne peuvent qu’interpeler, car au-delà du VPN, on assiste à une véritable professionnalisation de la contrefaçon numérique. Ce qui n’était à l’origine qu’une technique d’échange de données cryptées et sécurisées pour tout un chacun voit son utilisation détournée par les contrefacteurs qui sont prêts à monnayer ce service et à tirer profit de l’illégalité (tel un délinquant informatique). Ces techniques sont le nouveau terrain de jeu de la contrefaçon numérique, et la criminalisation de celles-ci doit pousser les pouvoirs publics et les ayants droits à réagir, et enfin adopter les mesures adéquates, comme le filtrage de contenant que préconise CoPeerRight Agency depuis maintenant plus de trois ans !

Nous rejoignons en cela les conclusions du rapport Ifop évoqué plus haut, en rappelant deux points :

- les sanctions prévues par la Hadopi, si elles présentent un pouvoir de dissuasion, ne se « présentent pas comme le moyen le plus efficace pour lutter contre le téléchargement illégal : c’est le filtrage systématique des sites illégaux qui est jugé comme le moyen le plus efficace. »

- « La mise en place d’offres d’abonnement à des services de musique légaux pour moins de 10€ par mois serait également de nature à limiter l’utilisation de services illégaux . »

***

Alors qu’entre juillet et septembre 2007, CoPeerRight Agency publiait ses premiers communiqués de presse afin d’alerter les ayants droit et pouvoirs publics sur les effets pervers qui résulteraient de la mise en place du mécanisme de la « Riposte Graduée », nous prévenions déjà : « Ce système accélérera le développement des technologies permettant l’échange de fichiers illégaux ».

Force est donc de constater que le VPN apparaît de plus en plus comme une des alternatives de plus en plus utilisée par les contrefacteurs français pour accéder à des œuvres mises en ligne de manières illégales.

Le 4 mars 2009 se tenait à l’Assemblée Nationale le Club Parlementaire sur le thème « Diffuser et protéger la création sur Internet », en présence de Christine Albanel, alors ministre de la culture et de la communication, Franck Riester, rapporteur à l’Assemblée Nationale de la loi « Création et Internet », ainsi des membres du Club (parlementaires et entreprises), certains des représentants des institutions concernées (SACEM, SPPF,…) et quelques journalistes.

CoPeerRight Agency n’a alors pas manqué d’intervenir afin de signaler, notamment aux rapporteurs du projet de loi Création et Internet, que l’un des principaux effets pervers de la « Riposte Graduée » se trouvait être le phénomène grandissant de la professionnalisation de la contrefaçon numérique. En effet : « moyennant un abonnement mensuel allant de 5 à 10 euros (ou dollars), de plus en plus de VPN proposent aux internautes contrefacteurs d’accéder 24h/24 et 7j/7 à un catalogue considérable d’œuvres contrefaites (musiques, vidéo, séries, jeux vidéo, logiciels, ebook, magazines, BD…) de façon sécurisée et totalement anonymisée. Les « professionnels » de la contrefaçon numérique ont d’ores et déjà mis en place leur « licence globale » afin de répondre à la demande (ou future demande) des internautes. »

Cependant, cette intervention n’a semblé provoquer aucune réponse chez les membres présents.

Lors du 15ème Forum Européen de la Propriété Intellectuelle de l’UNIFAB, ayant pour thème, Bruxelles, Madrid, Paris : face au faux, la puissance publique contre-attaque, CoPeerRight Agency indiquait constater de plus en plus d’adresse IP de VPN (de type Iprédator ect…) qui téléchargeaient nos fichiers leurres intelligents en version française… (ce qui n’était en soit qu’un épiphénomène il y a encore un an !).

Selon une étude de la société Arbor Network (spécialiste dans le monitoring des réseaux) sur les téléchargements entre 2007 et 2009, (et comme nous ne cessons de le répéter), le trafic des réseaux P2P est en baisse constante quant le VPN lui, continue à se développer. Toujours selon cette étude, la société estime que le pourcentage d’utilisation du P2P était de 18% (P2P via VPN compris).

Qu’en sera-t-il d’ici un an lorsque la Hadopi aura adressé des milliers de courriels d’avertissement, et autres lettres recommandées ?

En réaction à la « Riposte Graduée », les offres VPN fleurissent et malheureusement les réseaux deviendront de plus en plus opaques. Le cryptage de ces réseaux sera tel que « les résultats du « flashage » ou du « filtrage » seront comparables aux résultats obtenus par un radar routier en temps de brouillard épais » !

Une question se pose alors, les exemples récents de Mulve ou autre Songr préfigurent la complexité de l’application effective de la « Riposte Graduée », et de son impact sur la diminution (à court et moyen terme) de la contrefaçon numérique en France, qui bien au contraire, ne cesse de croître sous diverses formes de plus en plus complexes à combattre tant pour les sociétés comme les nôtres que les divers services de Police spécialisées dans la cybercriminalité…: « Ce système accélère donc le développement des technologies permettant l’échange de fichiers illégaux » !

Je suis tombé il y a quelques jours sur un blog qui expose une solution simple et peu coûteuse pour bénéficier à la fois d’une seedbox et de l’anonymat d’un tunnel VPN : ils indiquent pas à pas comment construire soi-même sa propre seedbox et son propre tunnel en moins d’une heure, même si on a aucune connaissance en informatique. J’ai essayé d’installer leur système jeudi dernier, et jusqu’à présent tout semble fonctionner sans problème.

Le blog s’appelle « Seedbox facile »