La Riposte Cryptée des téléchargeurs

Les techniques de cryptage permettant l’anonymat feront le bonheur des internautes contrefacteurs qui n’auront pas de mal à échapper aux radars de l’HADOPI …

Si le projet de loi Création et Internet finit par être adopté après ses nombreux rebondissements, qu’importe, les internautes contrefacteurs les plus aguerris ont déjà préparé leur riposte. Quelles seront leurs armes ? Des techniques pour être anonyme sur la Toile, à base de proxy et de cryptage, qui mettent à l’abri les internautes de la surveillance de la HADOPI. Ainsi, sans adresse IP identifiée, pas de preuve de manquement à l’obligation de sécuriser sa ligne et sans preuves, pas de riposte graduée… Voici la stratégie de ces internautes qui ont su mettre à leur avantage, l’élément fondamental et déclencheur du mécanisme gradué prévu par le projet de loi « Création et Internet », l’adresse IP. De nombreux logiciels, techniques et procédés qui garantissent anonymat et sécurité des échanges existent depuis longtemps et forment une parade efficace pour les internautes contrefacteurs qui veulent continuer à télécharger illégalement.

FREENET, POUR TÉLÉCHARGER SUR LE P2P ANONYMEMENT

Freenet est un logiciel créé en 1999 par trois étudiants américains qui voulaient faire d’Internet un réseau sécurisé protégeant l’anonymat des utilisateurs. Pour répondre à cet objectif d’un Internet libre, ils ont créé Freenet, un réseau « partagé » décentralisé à l’intérieur du réseau Internet. Plus les internautes installent ce logiciel sur leur poste, et plus le réseau Freenet s’étend puisqu’il est constitué de tous les ordinateurs connectés à internet via ce logiciel. Freenet offre la plupart des fonctionnalités d’Internet comme naviguer sur le Web, télécharger sur des réseaux P2P, ou échanger des emails. Concrètement, les internautes équipés de Freenet forment une sorte de communauté dans laquelle chacun peut s’échanger des données de manière quasiment anonyme. En effet, lorsqu’un internaute lance une requête sur ce réseau, cette demande circule au sein de la communauté de poste en poste, jusqu’à ce qu’une machine puisse répondre à cette requête. La réponse est ensuite à nouveau diffusée de poste en poste dans la communauté pour atteindre le demandeur. Les échanges de données passant par de nombreux intermédiaires avant d’arriver à destination, on ne peut jamais savoir qui a lancé la requête, et qui y a répondu. C’est donc ce procédé qui permet de garantir un anonymat presque total. Par ailleurs, personne ne peut non plus savoir ce qui est échangé puisque les données qui transitent sont cryptées et seul le demandeur possède la clé pour les déchiffrées, fournie automatiquement par le logiciel. De par les avantages certains qu’il offre comme le cryptage et l’anonymat, Freenet est donc souvent utilisé à des fins illégales, comme le téléchargement de fichiers contrefaits et cette pratique ne sera sans doute qu’amplifier si la loi « Création et Internet » est adoptée…

LES « TUNNELS » CRÉÉS PAR DES RESEAUX VIRTUELS PRIVÉS (VPN)

Des données cryptées pour des échanges sécurisés

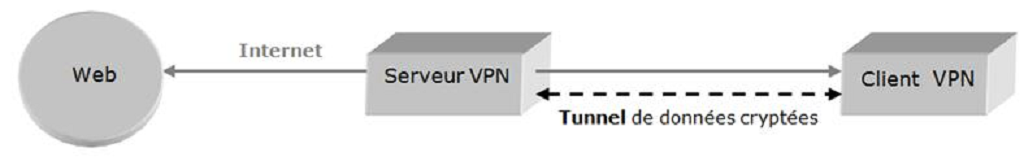

Un réseau virtuel privé ou VPN de l’anglais Virtuel Private Network, correspond à une interconnexion de réseaux locaux, créant ainsi une sorte de « tunnel » entre deux réseaux. Cette technique de « tunnel » permet la transmission de données par le biais d’un protocole de « tunnelisation », en anglais tunneling. Ces données qui transitent dans le « tunnel » sont ainsi chiffrées ou cryptées, c’est-à-dire transformées par un algorithme de cryptographie. Autrement dit, entre la sortie et l’entrée du VPN, les données sont incompréhensibles pour les personnes situées entre les deux extrémités. Seuls les ordinateurs des réseaux locaux reliés par VPN peuvent accéder à ces données, c’est la raison pour laquelle ce réseau est dit privé. Le réseau virtuel privé permet en conséquence de créer une liaison sécurisée, anonyme et hermétique via Internet et ce, à moindre coût. En effet, cette technologie est une alternative efficace aux solutions coûteuses de location de connexions privées et spécifiques. Par ailleurs, étant donné que le client VPN qui se connecte à un serveur VPN ne passe pas par son modem d’origine pour accéder à internet, son adresse IP visible ne correspond pas à celle qui lui a été donnée par le fournisseur d’accès à Internet, elle est fournie par le VPN.

Petit schéma explicatif :

Des données cryptées pour des échanges illégaux indétectables

A l’origine, les réseaux virtuels privés sont utilisées par les entreprises ou les particuliers qui souhaitent transmettre à des réseaux distants des informations sensibles ou confidentielles. Mais les internautes malintentionnés se sont rapidement accaparés la technologie afin de pouvoir échanger des fichiers contrefaits d’œuvres protégées. En effet, le VPN représente une méthode sûre pour les internautes contrefacteurs puisque seuls les postes reliés par le VPN peuvent lire et utiliser les données qui y transitent. Ainsi, des fichiers contrefaits de musique, de film, de logiciel ou autre œuvre protégée peuvent être échangées sans que personne ne puisse les identifier comme tels, pas même des agents assermentés ou des ayants droit. Le tunnel crée par le VPN est donc une véritable boîte noire dans laquelle seuls ceux qui sont reliés savent ce qui est échangé. Par ailleurs, la technologie VPN permet au client d’accéder à un serveur via Internet sans son adresse IP personnelle. L’adresse IP visible est celle du serveur. Les internautes contrefacteurs se gardent ainsi bien à l’abri des surveillances du net exercées par les ayants droit ou leurs représentants. Prouver leur culpabilité relèverait donc de l’impossible, un peu comme retrouver un assassin sans arme du crime, ni cadavre, ni ADN. C’est certain, cette technologie n’est pas à la portée de tous les internautes, mais elle a déjà été démocratise par The Pirate Bay qui l’a rendue accessible à tous avec Ipredator.

Ipredator ou la revanche de The Pirate Bay

Alors que les 4 fondateurs de The Pirate Bay ont de gros démêlés avec la justice, le site torrent a réalisé le rêve commun de tous les internautes contrefacteurs, celui que personne ne sache qui télécharge quoi. En effet, le célèbre site torrent Suédois a développé et ouvert au public Ipredator, une technologie reposant sur le réseau virtuel privé. Ipredator est ainsi arrivé à point nommé au moment de l’entrée en vigueur de la nouvelle loi suédoise sur le téléchargement illégal (peu probable qu’il s’agisse d’un hasard). Cette loi, appelée Intellectual Property Rights Enforcement Directive et entrée en vigueur le 1er avril 2009, vise à rendre la lutte contre la contrefaçon numérique plus simple pour les ayants droit, en leur donnant la possibilité d’obliger les FAI à leur communiquer les détails du trafic des utilisateurs. Ipredator permet ainsi aux utilisateurs, moyennant un abonnement mensuel de 5 euros, de rester anonymes tout en téléchargeant illégalement. Ainsi, les ayants droits ou les autorités qui intercepteront l’adresse IP d’un abonné à Ipredator ne pourront remonter jusqu’à lui, dans la mesure où il ne s’agit pas de son adresse IP délivrée par son fournisseur d’accès à internet mais de celle du VPN. Ce service VPN de The Pirate Bay compterait ainsi déjà plus de 110 000 abonnés dont 80% seraient suédois, selon le porte-parole de The Pirate Bay, Peter Sunde, qui s’est félicité du succès de Ipredator : « Actuellement, nous avons 113.000 personnes qui ont joint la file d’attente ». Depuis cette annonce du 8 avril dernier, ce chiffre a du considérablement augmenté. Et il devrait largement être dépassé si le projet de loi « Création et Internet » est finalement adopté en France, car Ipredator est ouvert aux autres pays… Nul doute que bon nombre d’internautes contrefacteurs français avertis n’hésiteront pas à payer ce service à 5 euros par mois pour échanger tous fichiers en toute liberté et en tout anonymat. D’ailleurs, Ipredator n’est pas un service illicite, puisque le VPN est une technologie tout à fait légale, utilisée par beaucoup d’entreprises. The Pirate Bay compte également se prémunir de toute plainte avec la directive européenne sur le commerce électronique et le statut protecteur d’intermédiaire technique. En fait, pour mettre un terme aux échanges illicites par le biais des VPN, il faudrait interdire la technologie VPN, ce qui est impossible puisqu’elle est très utile aux entreprises. Et pour rassurer davantage ses abonnés, Ipredator, en plus de garantir un anonymat total, assure qu’il ne conservera aucune information sur les abonnés et ce qu’ils ont échangé. Bref, le VPN Ipredator, c’est la garantie d’échanges illimités de fichiers, totalement anonymes et à moindre coût. Que pourrait rêver de mieux un internaute contrefacteur ?

LES PROXYS, UNE IDENTITÉ D’EMPRUNT

Un proxy est un serveur informatique qui a été crée en 1994. C’est un serveur mandataire dont le rôle est de relayer les requêtes entre un poste client et un serveur. En d’autres termes, il s’agit d’un serveur mandaté par une application pour effectuer une requête sur Internet à sa place. Ainsi, lorsqu’un utilisateur se connecte à Internet en utilisant un serveur proxy afin d’effectuer une application, celle-ci sera exécutée par le proxy à sa place. Le proxy se connectera alors au serveur que le client recherche et lui transmettra la requête de l’utilisateur. Ce serveur donnera ensuite la réponse à l’application au proxy, lequel la transmettra à son tour à l’utilisateur. Pour illustrer simplement le processus, c’est comme si une personne demandait à une autre d’aller lui acheter un produit pour elle. Un proxy peu donc s’apparenter à un intermédiaire ou un relais entre un demandeur et la requête qu’il souhaite effectuer. De plus, le proxy a l’avantage, ou le désavantage pour d’autres, de garantir l’anonymat des utilisateurs. En effet, lorsqu’un internaute se connecte à Internet par le biais d’un proxy, l’adresse IP visible sera celle du serveur du proxy, et non celle de l’internaute qui lui a été délivrée par le FAI.

C’est la raison pour laquelle les internautes contrefacteurs ont été séduits par les proxys, puisqu’ils leur permettent d’échanger des fichiers contrefaits protégés par le droit d’auteur en toute discrétion, sans risquer d’être repérés et identifiés. A l’heure actuelle, les internautes contrefacteurs français passent ainsi par des proxys situés à l’étranger, ce qui leur permet de naviguer sur le Web avec une IP étrangère. Cette technique, utilisée jusqu’à présent par les internautes les plus aguerris, au regard de la relative complexité du processus, risque fort de se développer si le projet de loi « Création et Internet » est finalement adopté. Comme le réseau virtuel privé démocratisé par Ipredator, il est fort probable que le proxy se démocratise également et devienne facile d’utilisation pour tout internaute.

LES AUTRES « COMBINES » UTILISÉES PAR LES INTERNAUTES CONTREFACTEURS

Le protocole SSH (Secure Shell)

Le protocole de communication SSH consiste à imposer un échange de clés de chiffrement dans un tunnel créé par une connexion via ce protocole. Comme le VPN, le tunnel ainsi créé crypte les données qui y sont échangées. Dans cet échange de clé, on retrouve la clé de chiffrement publique, qui correspond à la clé distribuée au poste sur lequel l’internaute veut se connecter ainsi que la clé de chiffrement privée, protégée par un mot de passe sur le poste à partir duquel l’internaute se connecte. De part et d’autre du tunnel reliant deux postes, les clés permettent de sécuriser les données qui transitent à distance. Ce protocole peut ainsi être utilisé par un internaute contrefacteur qui souhaite échanger des fichiers contrefaits en toute discrétion.

Le protocole TLS (Transport Layer Security)

TLS est un protocole de sécurisation des échanges sur Internet anciennement appelé Secure Socket Layer (SSL). Ce système, comme le protocole SSH, permet la confidentialité des données échangées entre deux postes, par un système de cryptage, idéal donc pour les échanges illégaux d’œuvres contrefaites.

*

A l’origine, ces différentes techniques de cryptage et de sécurisation des données échangées ont été développées à des fins légales, pour les entreprises, les universités et des particuliers qui souhaitaient transmettre des informations de manière sécurisée. Mais les principaux avantages offerts par ces services, à savoir le cryptage des données et d’anonymat de l’adresse IP, ont rapidement été détournés de leur usage légal par le crime organisé et de plus en plus par les internautes contrefacteurs les plus avertis en matière de technologie. En effet, ces techniques sont le nouveau terrain de jeu de la contrefaçon numérique, et tendent même à se démocratiser, c’est-à-dire à se simplifier pour être accessibles à tous, à l’image de Ipredator. A l’évidence, tout porte à croire que le projet de loi « Création et Internet » accélèrera le mouvement déjà bien en marche. En effet, il est certain que dès lors que le projet de loi prônant un système de « Riposte Graduée » sera adopté, les internautes contrefacteurs avertis chercheront ensuite à continuer leurs échanges illégaux de manière anonyme et sécurisée, afin de passer entre les mailles du filet de la HADOPI. D’ailleurs, de nombreux articles fleurissent sur Internet, dans des blogs ou des sites, afin d’expliquer aux internautes la démarche à suivre pour utiliser ces méthodes de téléchargement anonymes et cryptés. CoPeerRight Agency tente déjà depuis 2007 d’avertir les ayants droit et les pouvoirs publics sur cette migration de la contrefaçon numérique vers des modes de téléchargement qui ne permettent pas d’identifier les fichiers échangés ni les partageurs. Ces méthodes de téléchargement nécessitent d’être réglementées, d’autant plus que des professionnels de la contrefaçon numérique développent des activités lucratives sur ces créneaux attractifs pour les internautes qui veulent télécharger illégalement sans être repérés. Cette professionnalisation de la contrefaçon numérique, de plus en courante, permet ainsi à l’internaute d’accéder à un catalogue illimité de titres en échange d’un abonnement payant mensuel. CoPeerRight Agency a également dénoncé ce commerce illégal, qui ne fera qu’amplifier si le projet de loi « Création et internet » est adopté.

Je souhaiterai ajouter :

Le logiciel I2P (similaire à Freenet):

http://www.i2p2.de/

Le tutorial:

http://www.numerama.com/forum/index.php?showtopic=66206

IPODAH (solution VPN Française similaire à IPREDATOR):

http://ipodah.net

Cette page de Wikipedia (excellent point de départ…):

http://fr.wikipedia.org/wiki/I2P

Voila,

UNLEASHED CULTURE

Bonjour…

Je prends le fil de cet article avec un peu de retard, surtout que depuis quelques jours le debat s’est fortement amplifié.

N’etant pas un specialiste de l’informatique, c’est une analyse plutôt societale que je vous propose.

Au dela donc des origines du telechargement dit « illegal » il y a les regles de droits d’auteurs et droits voisins… tous des ayants droits donc. ce ne sera pas mon propos, bien qu’il aurait peut etre fallu s’en preoccuper.

Mon propos est directement lié a cet article.

Face aux nouvelles contraintes, on constate donc deux élément qui me paraissent fondamentaux :

— Les internautes sont PRETS A PAYER LE TELECHARGEMENT et donc les oeuvres, puisqu’ils vont payer des abonnements divers pour continuer de le faire…. n’aurait-il pas été plus intelligent d’accorder une sorte d’abonnement direct pour que les ayants droits profitent de ces paiements?

— le téléchargement P2P me semble etre actuellement GRATUIT et peu susceptible d’etre capté par un systeme commercial. Or, avec la traque qui va se généraliser grace a cette loi, nous allons voir fleurir des « entreprises » qui vont se charger de mettre a la disposition des internautes des outils payants, des fichiers payants, et pourquoi pas des formes de rackets genre « denonciations »… et enfin des « assurances continuité de service » avec des abonnements FAI bidons mais fonctionnels.

Ces deux remarques me font penser que le marché existe, mais qu’a vouloir imposer son point de vu, tous les organismes collecteurs et les ayants droits vont perdre la mane financiere que cette loi malheureuse va faire naitre.

En sus de ces deux remarques, et votre article le fait sentir, les systemes de cryptages vont rapidement se developper et vont profiter au vrai crime, celui des terroristes et des pedophiles de tout crin, qui vont enfin se fondre dans la masses des donnes cryptées circulant sur internet.

Le resultat est donc lamentable, en plus des reserves democratiques et d’etat de droit qu’on peut faire porter a cette loi, qui vient donc de passer.

Merci de m’avoir lu

A la lecture de cet article:

HADOPI va pousser à s’abonner à des services d’anonymisation (5€ par mois c’est pas cher)… une sorte d’abonnement qui donnera accès à tout ce qu’on veut comme l’aurait fait une licence globale!( à la nuance près que ce pactol n’ira pas dans la poche des ayant-droits)

Dommage qu’il n’y est pas un peu plus de reflexion de nos politiques enarques qui pense tout savoir sur tout et ne se remettent pas en cause.

JE SUIS CONTRE HADO-PI(rate)!!!!!

A la suite de cet article persiste le « oui mais ».

Oui mais, a quoi sert « une riposte cryptée des téléchargeurs », si ces mêmes téléchargeurs ont un point d’accès wifi chez eux – sécurisé ou non ?

Car avec autant de précautions possible, rien n’empêchera leur voisin de « pirater » leur connexion wifi, et de télécharger sans aucune sécurité sur leur connexion ; tout ca pour rien du coup …

il est deja tres facile de contourner la loi,en utilisant des vpn,proxies anonymes,etc…..

bonne journée

Pourquoi les artistes ne s »adaptent pas?

le gratuit c’est l’avenir et ça rapporte!

le cd/dvd c’est fini